Es parecido a un ambiente corporativo donde los clientes se conectan a la empresa a través de VPN PPTP utilizando, por ejemplo, su ordenador portátil.

En este escenario el R1 será el servidor VPN y la computadora detrás de R2 será el cliente. El cliente se conectará al servidor detrás del R1 utilizando la conexión VPN y la IP 10.200.1.1 que simula la IP pública del servidor VPN. Este es un esquema cliente servidor, de manera, que el cliente podrá conectar con el servidor pero no viceversa.

Ambos routers tienen salida a Internet respectivamente, por las interfaces vmnet2 y vmnet3 que hacen NAT a la interfaz del portátil MacBook Pro que está conectado por cable a un router Mikrotik. Los dispositivos detrás de los routers salen a Internet permitiendo enmascaramiento a la interfaz ether1 en R1 y ehter2 en R2.

Empezamos en el router2.

En IP DNS vamos a permitir que la computadora le haga consultas DNS al router Mikrotik.

En el firewall tenemos habilitadas las reglas básicas, permitir conexiones establecidas y relacionadas. DROP a las conexiones inválidas.

En este momento en el R2 ya tenemos conexión a Internet.

Tenemos que comprobar si podemos llegar a la IP 10.200.1.1 a través de un ping

y vemos que no podemos llegar. Para llegar tenemos que hacer un NAT a la interfaz ether1 en el R2

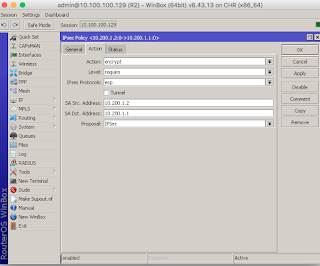

Agregamos en el R1 la regla

en el Firewall que permita tráfico ICMP.

También agregamos una regla que permita tráfico PPTP

Hacemos la comprobación con un ping

Vamos a crear un Pool de direcciones IP para que los clientes obtengan una dirección IP automáticamente.

En el menú PPP creamos el perfil para la conexión VPN

Vamos a crear un Secret

Por último creamos la conexión VPN PPTP en el cliente y nos conectamos al servidor. PPTP se considera un protocolo inseguro.

Mikrotik es genial!.