Vamos a usar Simple Queue para el manejo de ancho de banda por usuario.

A partir de RouterOS 6 el número de colas no es relevante, el acceso a las colas no es secuencial sino por hashing. De manera que, podemos tener cientos de colas, que pueden ser creadas manualmente, dinámicamente o utilizando scripts. Eficiente en equipos multicore (3011, 4011, CCR, etc.).

Para la priorización de servicios usaremos Queue Tree

Planes

. 3M/512k

. 4M/1M

. Doble velocidad por las noches

Crear Queue Types.

Queue List - Queue Types

Serán 4 Queue types una para cada velocidad

1. 3M

2. 512k

3. 4M

4. 1M

También vamos a crear 4 Queue types adicionales para la doble velocidad. 6M 1M 8M 2M.

Colas de bajada (DOWN)

Clasifier: Dst. Address

Colas de subida (UP)

Clasifier: Src. Address

Generar Simple Queues para asignar el ancho de banda a cada uno de los clientes, ejemplo.

Priorizar Tráfico

. ICMP

. WEB HTTP/HTTPS

. VoIP

. DNS

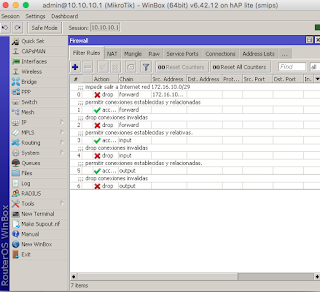

IP Firewall MANGLE

Marcar tráfico ICMP

Marcar conexión

Primero marcamos la conexión

No-mark para asegurarnos de que lo que vamos a marcar no tiene una marca previa.

Marcar paquetes ICMP

Marcar los paquetes que van a pasar por esa conexión

Marcar tráfico Web HTTP/HTTPS

Marcar paquetes Web

Nuevo Protocolo QUIC Google un híbrido entre tcp y udp utiliz el IP protocolo 17.

Marcar tráfico QUIC

Marcar paquetes QUIC

VoIP telefonía IP. Lo que hace es enviar audio en paquetes IP. La mayoría utiliza un rango de puertos. También podemos utilizar la utilidad Torch para averiguarlo. 5060-5082 y 10000-20000.

Marcado de tráfico VoIP

Marcado de paquetes

Marcar el resto del tráfico

Marcado de paquetes

De esta manera podemos priorizar tráfico, por ejemplo, para bajar la latencia en los juegos. Recuerde que podemos utilizar Torch para monitorear a que puertos se conecta la aplicación y que protocolos está utilizando. A partir de esa información puede generar un par de reglas para marcar la conexión y marcar el paquete.

Mangle es una estructura pasiva dentro de RouterOS. De manera que no estamos realizando ninguna acción sobre esas conexiones. Estas marcas serán utilizada por otra estructura del Router.

Al hablar de QoS la esctructura es HTB o queue tree. Vamos a hacer uso de esos paquetes para dar prioridad.

Las prioridades van desde 1-8 siendo 1 la mayor prioridad.

La suma de los limit A no puede ser mayor que el valor del padre, en este caso 100M.

El proceso para priorizar tráfico DNS es el mismo.

OpenBSD es genial!.