Después de poner el router Mitrastar HGU GPT-2541GNAC de o2 en modo bridge siguiendo la guía de macjosan vamos a configurar el Mikrotik (RouterOS) como router principal.

Los routers Mikrotik traen una configuración por defecto donde la interfaz ether1 es la WAN y el resto de interfaces en un bridge que será nuestra LAN, además incluye reglas de firewall que permiten empezar a utilizar al salir de la caja.

Diagrama de bloques del Router hAP ac2

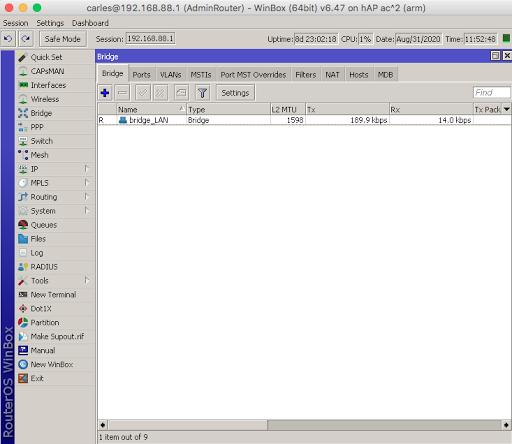

Este dispositivo ya tiene un bridge configurado y los Ports del mismo: ether2, ether3, ether4, ether5, wlan1 y wlan2, una IP Address para la LAN (bridge_LAN) del rango 192.168.88.0/24, y un DHCP Server activo que provee de direcciones IP automáticas a los dispositivos de la red. La hora debe estar bien configurada.

Nuestro Mikrotik estará expuesto directamente a Internet por lo que lo más recomendable es que el firewall sea configurado en modo “denegar todo”, permitir solo lo que nos interesa, impedir escáners de puertos, conectar vía remota sólo utilizando una VPN, impedir ataques DoS y DDos, crear blacklist automáticas de intentos de conexión (si tuviéramos puertos expuestos a Internet), Implementar el envío de email automatizado con la configuración .src y .backup de nuestro router. Permitir el uso de Winbox solo desde nuestra LAN. Crear un usuario privilegiado con full permisos y luego (no al revés), deshabitar el usuario por defecto Admin. Utilizar contraseñas fuertes. Impedir el acceso via web a nuestro Mikrotik (puerto 80), desactivar (en IP Service List) el puerto 21, api-ssl (8728), api (8728) y el acceso por telnet (23).

Dicho esto y teniendo el router HGU de o2 en modo bridge empezamos con la configuración del PPPoE Client en nuestro router Mikortik. En el puerto ether1, que es el puerto WAN por defecto del Mikrotik, conectamos un cable desde la interfaz Eth1 del HGU.

Nos vamos al Mikrotik y abrimos el Winbox para crear la interfaz PPPoE Client en la interfaz ether1 (renombrada como ether1_WAN), En la pestaña Dial Out el nombre del

Service (opcional),

User: adslppp@telefonicanetpa

Password: adslpppa

Marcamos Use Peer DNS si queremos utilizar los DNS del proveedor

Marcamos Add Default Route para que nos cree automáticamente la ruta por defecto (todo lo que no sepas donde enviarlo envíalo por aquí), que podemos ver en Route list.

DAS - dinámica, activa estática

DAC - dinámica, activa conectada

Enmascaramiento NAT

En IP - Firewall - Nat la interfaz de salida a Internet (Out. Interface), es la pppoe-out1 y la pestaña Action debe quedar en masquerade y hacer NAT (Traducción de Direcciones de Red). De lo contrario no podremos salir a Internet.

En IP address poremos ver la IP Pública y la ip de la red LAN.

Comprobamos que tenemos conexión a Internet