Servidor FreeBSD

Interfaz LAN = em0 (Interna) 192.168.3.0/24

Interfaz WAN = em1 (Internet) 192.168.1.0/24

Sistema Oper = FreeBSD 9.1 RELEASE

Firewall = IPFilter

Nombre del servidor = freebsdsvr

Privoxy es un proxy web sin almacenamiento en caché con capacidades avanzadas de filtrado para mejorar la privacidad, la modificación de los datos de las páginas web y las cabeceras HTTP, el control de acceso, y la eliminación de los anuncios y otra basura de Internet.

Un proxy caché, como Squid es utilizado para reducir el tráfico externo sobre la red para páginas con frecuencia extravagantes, como Google. Esto también mejora la respuesta de la red local, el tráfico se almacena en la caché local para recuperar páginas utilizadas con frecuencia.

A menudo, el uso de otras cachés de su proveedor ISP en Internet para dar forma al flujo de tráfico y ciertos países utilizan una combinación de firewalls y proxies con Listas de exclusión para limitar el contenido entregado a sus ciudadanos. Esto también se puede utilizar a la inversa, y un usuario competente puede utilizar otro proxy en un no-estándar puerto evitando así el filtro de contenido original. Por tanto, es importante para bloquear la red y vigilar cualquier actividad extraña.

Vamos a usar Privoxy para el contenido de filtrado. Webmin es útil, ya que permite visualizar estadísticas de memoria caché a través de un navegador.

Además de las características principales de bloqueo de anuncios y gestión de cookies, Privoxy proporciona numerosas funciones complementarias, que le dan al usuario final más control, más privacidad y más libertad:

Soporte "Connection: keep-alive". Las conexiones salientes se pueden mantener con vida de forma independiente desde el cliente.

Soporta el etiquetado que permite cambiar el comportamiento basado en cabeceras cliente y servidor.

Se puede ejecutar como un "intercepting" proxy, lo que evita la necesidad de configurar los navegadores de forma individual.

Acciones y filtros sofisticados para manipular el servidor y el cliente.

Configuración y control de la utilidad integrada basada en navegador en http://config.privoxy.org/ (atajo: http://p.p/).

Rastreo basada en navegador de reglas y filtros de efectos. Conmutación remoto.

Filtrado de páginas Web (reemplazos de texto, elimina banners basados en el tamaño, invisibles "web-bugs" y molestias HTML, etc)

Soporte para expresiones regulares de Perl compatibles en los archivos de configuración y una sintaxis de configuración más sofisticada y flexible.

GIF de animación.

Bypass muchos click-tracking (scripts de seguimiento de clics) (evita scripts de redirección).

Auto-detección y relectura de los cambios del archivo de configuración

Si tiene intención de

encadenar Privoxy y Squid localmente, entonces el encadenamiento

navegador > Squid > Privoxy es la forma recomendada.

Instalar los ports:

# pkg install privoxy squid webmin

Configuración de privoxy:

Copiar el archivo de user.action a la carpeta de privoxy

# cp /usr/local/share/examples/privoxy/user.action /usr/local/etc/privoxy/

Archivo de configuración de privoxy:

# ee /usr/local/etc/privoxy/config

user-manual /usr/local/share/doc/privoxy/user-manual

confdir /usr/local/etc/privoxy

logdir /var/log/privoxy

actionsfile match-all.action # Actions that are applied to all sites

actionsfile default.action # Main actions file

actionsfile user.action # User customizations

filterfile default.filter

logfile logfile

debug 1 # Log the destination for each request Privoxy let through. See also debug 1024.

debug 1024 # Log the destination for requests Privoxy didn't let through, and the reason why.

debug 4096 # Startup banner and warnings.

debug 8192 # Non-fatal errors

toggle 1

enable-remote-toggle 0

enable-remote-http-toggle 0

enable-edit-actions 1

enforce-blocks 0

buffer-limit 4096

enable-proxy-authentication-forwarding 0

listen-address 127.0.0.1:8118

forwarded-connect-retries 0

accept-intercepted-requests 0

allow-cgi-request-crunching 0

split-large-forms 0

keep-alive-timeout 5

tolerate-pipelining 1

socket-timeout 300

Iniciar privoxy:

# echo 'privoxy_enable="YES"' >> /etc/rc.conf

# /usr/local/etc/rc.d/privoxy start

Starting privoxy..

Configurar Squid:

Archivo de configuración de Squid:

acl all src all

acl manager proto cache_object

acl localhost src 127.0.0.1/32

acl to_localhost dst 127.0.0.0/8 0.0.0.0/32

acl localnet src 10.0.0.0/8 # RFC1918 possible internal network

acl localnet src 172.16.0.0/12 # RFC1918 possible internal network

acl localnet src 192.168.0.0/16 # RFC1918 possible internal network

acl SSL_ports port 443

acl Safe_ports port 80 # http

acl Safe_ports port 21 # ftp

acl Safe_ports port 443 # https

acl Safe_ports port 70 # gopher

acl Safe_ports port 210 # wais

acl Safe_ports port 1025-65535 # unregistered ports

acl Safe_ports port 280 # http-mgmt

acl Safe_ports port 488 # gss-http

acl Safe_ports port 591 # filemaker

acl Safe_ports port 777 # multiling http

acl CONNECT method CONNECT

http_access allow manager localhost

http_access deny manager

http_access deny !Safe_ports

http_access deny CONNECT !SSL_ports

http_access allow localnet

http_access deny all

icp_access allow localnet

icp_access deny all

http_port 3128

hierarchy_stoplist cgi-bin ?

access_log /var/squid/logs/access.log squid

refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern . 0 20% 4320

cache_peer localhost parent 8118 7 no-query

never_direct allow all

always_direct deny all

acl shoutcast rep_header X-HTTP09-First-Line ^ICY.[0-9]

upgrade_http0.9 deny shoutcast

acl apache rep_header Server ^Apache

broken_vary_encoding allow apache

forwarded_for off

coredump_dir /var/squid/cache

# Define ACL for protocol FTP

acl ftp proto FTP

# Do not forward FTP requests to Privoxy

always_direct allow ftp

Iniciar Squid:

# echo 'squid_enable="YES"' >> /etc/rc.conf

# /usr/local/etc/rc.d/squid start

Starting squid.

Perfecto!.

Establecer la IP y puerto del proxy de la red en un pc cliente freebsd:

Configurar servidor proxy en Opera:

Configurar proxy en Chromium:

Entramos en una página que contiene mucha publicidad, por ejemplo, thepiratebay.se. Previamente hemos desactivado Adblock:

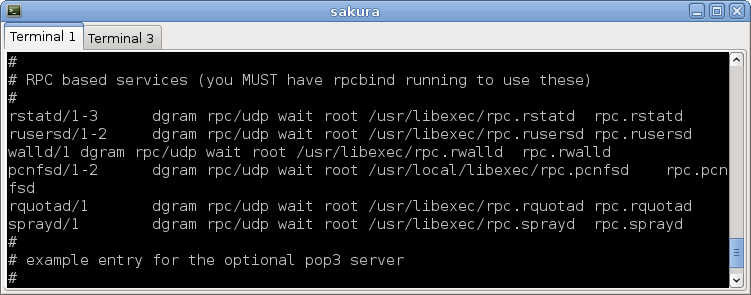

Listas de sockets abiertos (servidor):

# root@freebsdsvr: / # sockstat -4

Iniciar webmin:

# echo 'enable_webmin="YES"' >> /etc/rc.conf

Tiene que ejecutar /usr/local/lib/webmin/setup.sh script con el fin de configurar los distintos ficheros de configuración, escriba:

# /usr/local/lib/webmin/setup.sh

...

Web server port (default 10000): [Press Enter]

Login name (default admin): [Press Enter]

Login password: [type password]

Password again:

Use SSL (y/n): y

...

# /usr/local/etc/rc.d/webmin start

Starting webmin.

Pre-loaded WebminCore

Desde un navegador cliente de la red:

https://192.168.3.1:10000

BSD Magazine. - Rob Somerville

http://body0r.wordpress.com/2009/06/24/tor-privoxy-squid-a-little-howto/

http://www.privoxy.org/user-manual/index.html

http://www.privoxy.org/user-manual/introduction.html

Unix es genial!.