PPPoE utiliza el direccionamiento punto a punto exclusivamente.

PPPoE es ampliamente utilizado por grandes proveedores de acceso a Internet por algunas importantes razones:

Proporciona una forma escalable para controlar el acceso a la red. Dado que es un protocolo capa 2, maneja las direcciones IP y las rutas predeterminadas de manera similar a DHCP, por lo que protege la red.

Se integra fácilmente con Radius, una aplicación de servidor que centraliza el control de acceso del usuario.

Permitir numerosos atributos por parte de los servidores de Radius, la creación de colas de velocidad, la asignación de direcciones IP y otras funciones.

Con Radius controlando la red, es simple proporcionar nuevos clientes y desactivar el acceso para aquellos que no pagan sus facturas.

Y como que utiliza direccionamiento punto a punto conserva el espacio IP.

PPPoE Mikrotik

Conectamos un extremo de un cabla ethernet RJ45 al puerto ether4 del router Mikrotik y el otro extremo a mi portátil.

En el puerto ether1 hemos conectado un cable ethernet a un puerto LAN del router de nuestro ISP para configurar la conexión a Internet.

Abrimos Winbox y hacemos un Reset Configuration

En el menú lateral clicamos en IP - DHCP Client - New DHCP Client para obtener una dirección IP y otros parámetros.

El Mikrotik ya tiene conexión a Internet. Renombramos la interfaz ether1 como ether1_WAN, creamos un bridge que llamaremos bridge1_LAN que tendrá los puertos ether2 y ether3. Agregamos comentarios a las interfaces.

Asignamos una dirección IP al bridge_LAN y creamos un DHCP Server para que los clientes que se conecten al bridge_LAN obtengan una dirección IP automáticamente.

Creamos el DHCP Server en el bridge1_LAN utilizando el asistente DHCP Setup. El rango de direcciones IP irá desde la 10.10.10.10 hasta la 10.10.10.254, el gateway 10.10.10.1 y los DNS 1.1.1.1 y 1.0.0.1

A la interfaz ether4 le asignamos una IP 172.16.10.1/29 con fines administrativos y creamos un DHCP Server para que asigne una dirección IP automática y conectarme al equipo a través de IP.

Renombramos los rangos de IP (pools), dhcp1 y dhcp2 a PPPoE y admin respectivamente para facilitar su identificación.

Ceramos Winbox y volvermos a conectarnos esta vez por IP.

Vamos a dar acceso a Internet a los equipos de la red interna LAN creando enmascaramiento.

Configuramos los DNS y permitimos Allow remote request.

Habilitamos PPPoE Server.

Creamos un profile que llamaremos pppoe_20M y marcamos yes en Change TCP MSS. Local address 10.10.10.1 y Remote Address PPPoE que es el rango (Pool) de direcciones IP del DHCP Server configurado en bridge1_LAN, con un límite de 20M simétricos.

Name: susigold

Password: ********

Service: pppoe

Profile: pppoe_20M

En este punto creamos desde PPPoE Servers un New PPPoE Service de nombre pppoe_20M, en la interface bridge1_LAN, Default Profile pppoe_20M, Una sesión por Host y autenticación mschap2.

Desconestamos el cable del puerto ether4_winbox y lo conectamos al puerto ether2 o ether3 del router.

Creamos la conexión PPPoE con estos datos

Nombre de PPPoE: pppoe_20M_service

Nombre de la cuenta: susigold

Contraseña: *********

Clic en Aplicar y luego en Conectar.

Conexiones activas

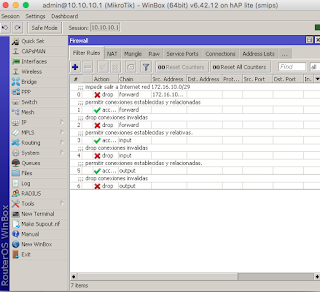

Reglas básicas del Firewall.

[admin@pppoe] > ip firewall filter print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; impedir salir a Internet red 172.16.10.0/29

chain=forward action=drop src-address=172.16.10.0/29 log=no log-prefix=""

1 ;;; permitir conexiones establecidas y relacionadas

chain=forward action=accept connection-state=established,related log=no log-prefix=""

2 ;;; drop conexiones invalidas

chain=forward action=drop connection-state=invalid log=no log-prefix=""

3 ;;; permitir conexiones establecidas y relativas.

chain=input action=accept connection-state=established,related log=no log-prefix=""

4 ;;; drop conexiones invalidas

chain=input action=drop connection-state=invalid log=no log-prefix=""

5 ;;; permitir conexiones establecidas y relacionadas.

chain=output action=accept connection-state=established,related log=no log-prefix=""

6 ;;; drop conexiones invalidas

chain=output action=drop connection-state=invalid log=no log-prefix=""

[admin@pppoe] > ip firewall nat print

0 ;;; traducción de direcciones de red NAT

chain=srcnat action=masquerade src-address=10.10.10.0/24 src-address-list=""

out-interface=ether1_WAN log=no log-prefix=""

No hay comentarios:

Publicar un comentario