VPC virtual private cloud, es una red virtual dedicada para su cuenta AWS. Está lógicamente aislada de otras redes virtuales in la nube AWS. Esta red virtual se parece a un red tradicional que operaría en su centro de datos. Puede lanzar sus recursos AWS como Amazon EC2 instancias dentro de su VPC.

SUBNET es un rango de direcciones IP en su VPC. Puede seleccionar la subred dentro de la cual quiere lanzar recursos AWS. Utilice una subred pública para recursos que deben ser conectados a Internet. En cambio, use una subred privada para recursos que no deben ser conectados a Internet.

ROUTING TABLE una tabla de ruta contiene un conjunto de reglas, llamadas rutas, que se utilizan para determinar donde es dirigido el tráfico de red. Cada subred en su VPC debe estar asociado con una tabla de ruta, la tabla controla el enrutamiento de la subred. Una subred solo puede ser asociada con una tabla de ruta a la vez, pero puede asociar múltiples subredes con la misma tabla de ruta.

IGW - Internet Gateway

Una puerta de enlace a Internet es un componente de VPC de escalada horizontal, redundante y de alta disponibilidad que permite la comunicación entre instancias entre su VPC e Internet.

CREAR VPC

Después de identificarnos utilizando, preferiblemente utilizando doble factor de autenticación (2FA), entramos a nuestro panel de administración de AWS. En VPC Dashboard vamos a crear nuestra VPC dando clic en Create VPC. La VPC que aparece seleccionada, es la VPC por defecto.

En el panel izquierdo entramos en Subnets y creamos nuestras subred pública, todo lo creado en esta subnet tendrá acceso a Internet. La asociamos a la vpc-home y en este caso elijo la zona eu-west-3a y el rango de direcciones IP 10.0.10.0/24.

Vemos en la descripción el Subnet ID, la VPC vpc-home, el rango de la subred, su Route Table y la Network ACL

Creamos nuestra subred privada.

Necesitamos crear un Internet Gateways (IGW)

Attach a VPC

Tengo que asignar el IGW a la subred Pública. Entro en Subnets, selecciono home-public y luego hago clic en la pestaña inferior Route Table

y hago clic en Route Table ID: -> rtb-xxxxxxxxxxx10b2c2 <-

Selecciono la pestaña Routes, luego Edit routes y agregamos la ruta por defecto.

Tenemos que crear la tabla de ruta (Route Tables) para la subredes privada y pública.

Volvemos a Subnets y comprobamos que todo esté bien.

Editamos la Route Table de home-private-10.0.20.x para asociarla con su tabla de ruta. Clicamos en Edit route table association y elegimos la que le corresponde.

En Subnets nos falta editar la Route Table ID :rtb-xxxxxxxxx9c302 de la home-private para eliminar el IGW de esta subred.

Activamos DNS resolution y DNS hostnames en la VPC

Llegados a este punto crearemos una instancia. En Network elegimos nuestra VPC vpc-home, en Subnet home-public-10.0.10.x, Auto-assign Public IP Enable, IAM role elijo un role previamente creado con la política asociada AmazonS3FullAccess. Si queremos proteger la instancia para que no sea eliminada accidentalmente tildamos Protect against accidental termination.

Utilizar un par de llaves existentes o crear de nuevas.

Ya se ha creado la instancia y tenemos su IP pública. Permitimos conexión SSH desde mi IP pública 185.166.84.20

Entramos por consola. La key está en Downloads razón por la que no conectó a la primera. Entramos al directorio $ cd Downloads. Los permisos de la key también son importantes y deben ser establecidos a solo lectura.

$ chmod 400 chr-aws.pem

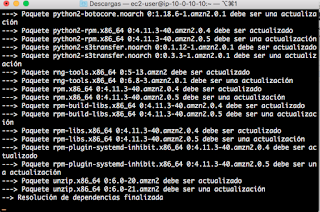

Actualizamos el sistema - sudo yum update. El comando sudo su nos convierte en root.

Ahora creamos una instancia en la subred privada. Le asignamos la IP 10.0.20.20

Elegimos el security group

Selecciono la misma key pair chr-aws y lanzo la instancia

Abro la terminal de mi MacBook me conecto al vpc-home-public-server que tiene esta dirección IP 15.237.93.50.

Una vez dentro puedo hacer ping a mi instancia privada.

Reglas Inbound

No hay comentarios:

Publicar un comentario